2022 年、Snyk はデベロッパーファーストのソリューションでクラウドセキュリティを変革

Lauren Place

2023年1月11日

0 分で読めます2022 年は、Snyk のクラウドセキュリティにとって極めて重要な年となりました。

Snyk は、デベロッパーファーストのアプリケーションセキュリティの先駆的企業として最もよく知られており、開発者が開発ライフサイクルの早い段階でコードの脆弱性を見つけて修正できるようにしています。多くのセキュリティツールで採用されている「導入、検出後に対応する」方式とは対照的に、Snyk はコードを記述した瞬間からセキュリティチェックを実行できるようにすることで、セキュリティチームと開発チームの間のツール、スタッフ、プロセスのサイロを解消し、AppSec市場に革命を起こしました。

そして、クラウドセキュリティに関しては、まだ悩ましいパラダイムが存在していることに気づきました。現世代のクラウドセキュリティツールは、IT セキュリティチーム向けに開発されており、IT 部門が担当するワークロードやインフラで採用されている「導入、検出後に対応する」方式のままになっています。IaC、アプリケーション、クラウドの各セキュリティツールは連携が取れていません。これらのクラウドセキュリティツールでは、インフラのライフサイクルで問題を発見するのが遅すぎ、クラウドの問題をコード (IaC) にまで遡って追跡する能力がないため、修正には時間がかかり、不満の原因になりかねません。

ここ Snyk では、ほとんどの最新カスタム開発アプリにおいては、クラウドをアプリに統合されたプラットフォームサービスを制御するコードとして扱い、開発者主導のセキュリティ動作にすることが最適であると考えています。これは、プログラム可能なインフラ (IaC およびコンテナ) について本番稼働前のセキュリティを確保し、開発者が IaC でクラウドの修正を実行できるようにすることで大規模な修正が可能になることを意味します。そして、そのすべてを導入済みクラウド環境のコンテキストで行えます。

2022 年には、 Fugue の買収 を完了し、新しいチームメンバーとテクノロジーを活用して、Snyk プラットフォームに追加する最新機能を開発しました。Snyk Cloud は、業界初のデベロッパーファーストのクラウドセキュリティソリューションとなっています。Snyk Cloud では、デベロッパーファーストでアプリケーション中心のアプローチを採用しており、インフラをコードで定義してリソースをクラウドで実行するまで、クラウドインフラの脆弱性を検出して修正できます。それでは、この 1 年間のエキサイティングな発表の数々をご紹介しましょう。

クラウドインフラをソースから保護する

開発者がコード (IaC) を使って積極的にクラウドのセキュリティを確保することは、Snyk のクラウドセキュリティビジョンの重要な要素です。そして、これを実現するためにはコードが最初に書かれる瞬間、つまり IDE から IaC のセキュリティを確保する必要がありました。

2022 年には、Snyk VS Code 拡張機能、Jetbrains、および Eclipse プラグインで IaC セキュリティチェックのサポートが導入され、開発者が選択した IDE で直接、コード、オープンソースの依存関係、IaC 設定でセキュリティを確保するためのすばやく無料で実行可能なフィードバックが得られるようになりました。Snyk IDE 拡張機能では、Terraform、CloudFormation、ARM テンプレート、Kubernetes など、すべての Snyk IaC 形式がサポートされています。

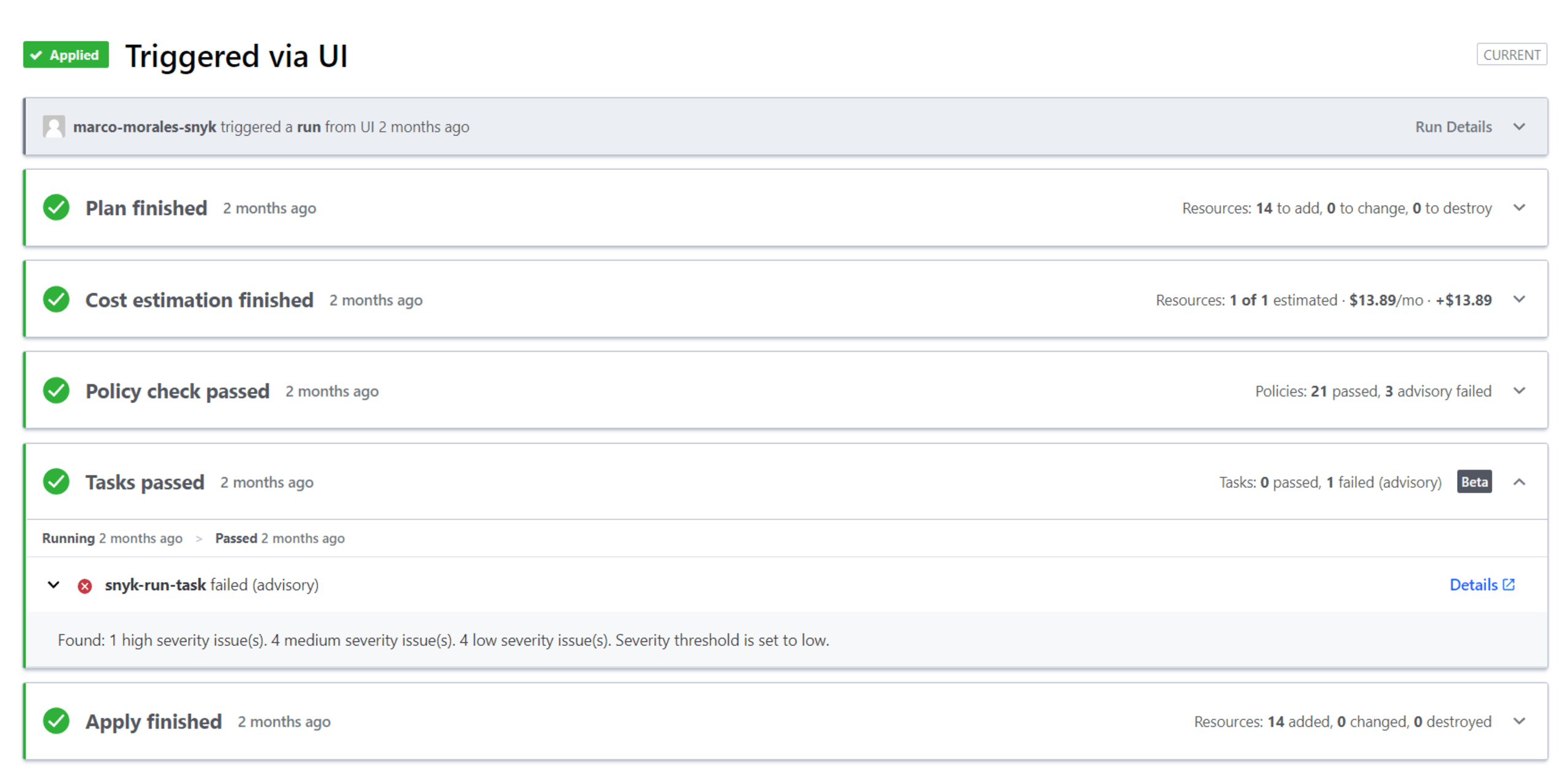

また、SDLC の早い段階で開発者がインフラのセキュリティを確保できるようにするという私たちのミッションに合わせて、Terraform Cloud と Enterprise の統合を導入し、ユーザーが Terraform 実行タスクで IaC セキュリティチェックと適用を自動化できるようにしています。

コードからクラウドまで、SDLC 全体でセキュリティを統合

これまで、多くの組織では、クラウド、アプリケーション、および IAC のセキュリティに関して個別のツールやプロセスを使用してきました。このため、開発者とセキュリティチームは、結果が矛盾することによる再作業の管理や、ソフトウェア開発ライフサイクル (SDLC) 全体におけるセキュリティ態勢の一元的で一貫性のあるビューの欠如などの問題を抱えています。

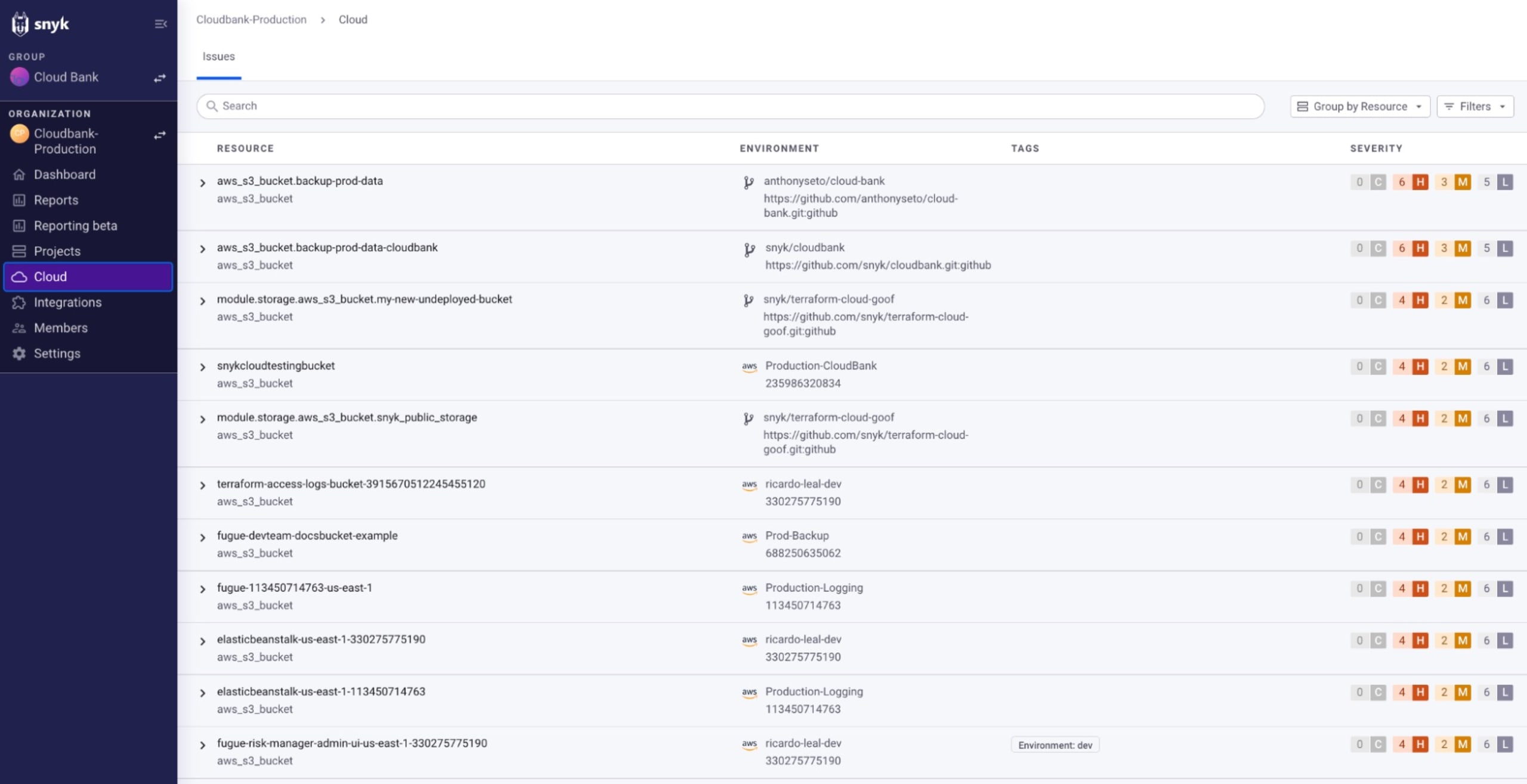

Snyk Cloud は、すべての Snyk IaC および Cloud ワークフロー用の統一ポリシーエンジンを搭載しているため、セキュリティエンジニアは Snyk セキュリティルールを一度適用すれば、どこでもそれを適用することができます。Snyk の統一ポリシーエンジンは Open Policy Agent (OPA) をベースに構築されており、CLI/IDE でのローカル開発、CI/CD での Git リポジトリの自動スキャン、テスト、ゲーティング、稼働中のクラウド環境でのチェックなど、テストの各段階で IaC とクラウド設定の一貫したチェックを行うことができます。Snyk のクラウド環境については、 UI と API でサポートされる AWS およびGoogle Cloud 環境ですばやく簡単なエージェントレスオンボーディングが提供され、Azure のサポートも新年にまもなく開始されます。

また、Snyk Cloud は、問題、リソース、環境を表示するための統一された一貫性のあるインタフェースを備えています。追加のドリルダウンフィルターを使用することで、特定の本番環境を抽出したり、極めて重要で重大な問題のみを表示したりして、最重要問題の対策と開発作業の優先順位を設定するのに役立ちます。

クラウドをコードに戻し、開発者にコンテキストを提供する

クラウドに対する可視性は、クラウドセキュリティの重要な側面の一つですが、結局のところ、コードで修正した分だけセキュリティが確保されることになります。そこで、私たちは 2022 年にクラウドコンテキストをコードに戻すことに注力しました。開発者がクラウド問題をコンテキスト化して優先順位を設定できるようにするためです。

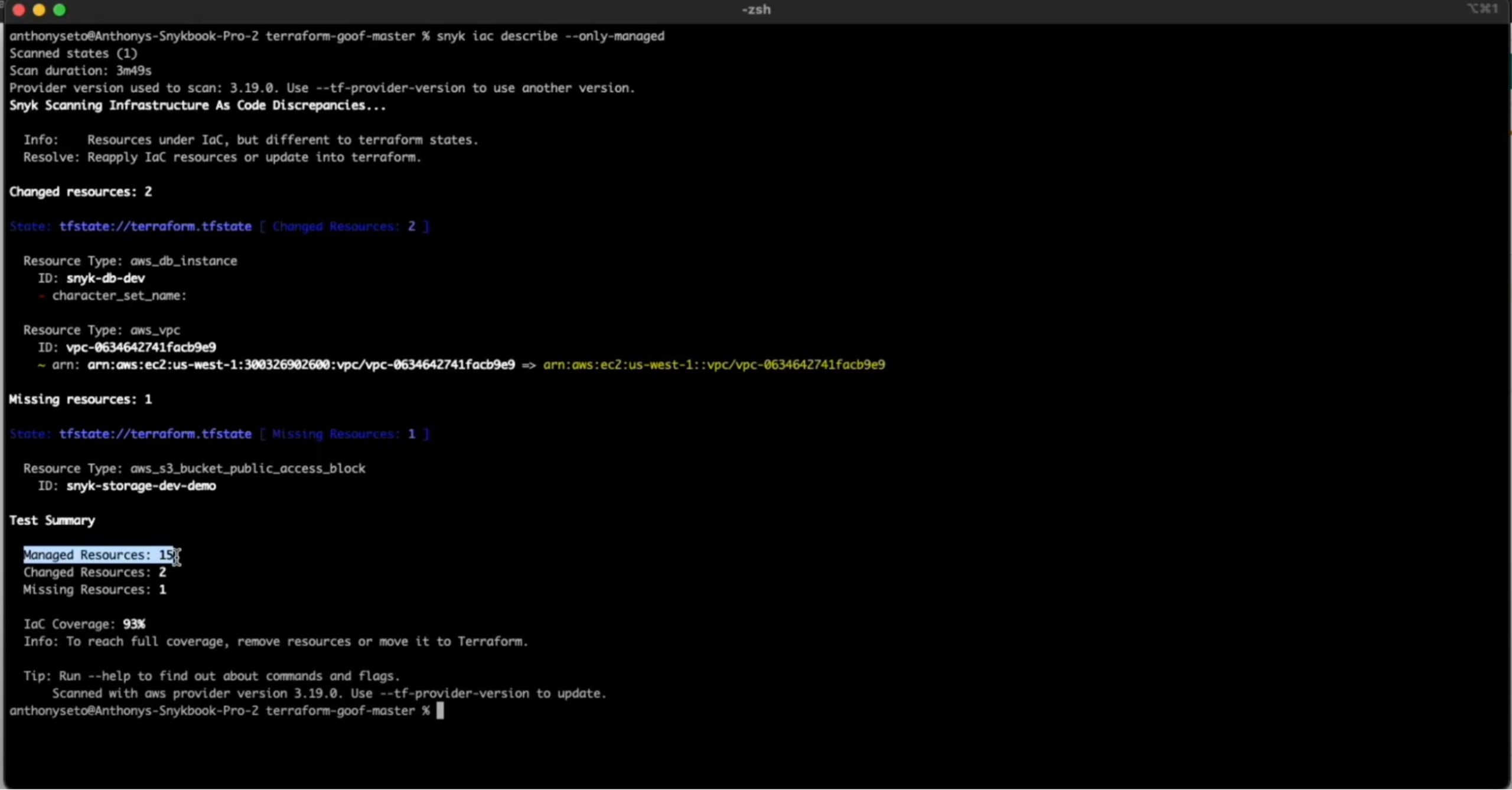

2022 年 5 月に、Snyk IaC のドリフト検出機能を発表しました。これにより、開発者はクラウド環境で設定のドリフトを特定できるようになります。Snyk IaC は CLI を利用し、読み取り専用権限で IaC の定義とクラウド内のリソース設定を比較します。Snyk は以下の点について報告します:

設定のドリフト:元々 IaC で設定されデプロイされたクラウドリソースが、意図した状態から逸脱している状態 (例: 悪意のある人物や直接変更できるアクセス権を持つ人物など)

アンマネージドリソース:コードで定義されていないため、開発プロセスにおいて同レベルのセキュリティフィードバックを受けることができないクラウドリソース。

クラウド環境での IaC カバー率 (%): IaC によって管理される (したがって、セキュリティおよびコンプライアンス標準に準拠する) リソースの合計パーセンテージ

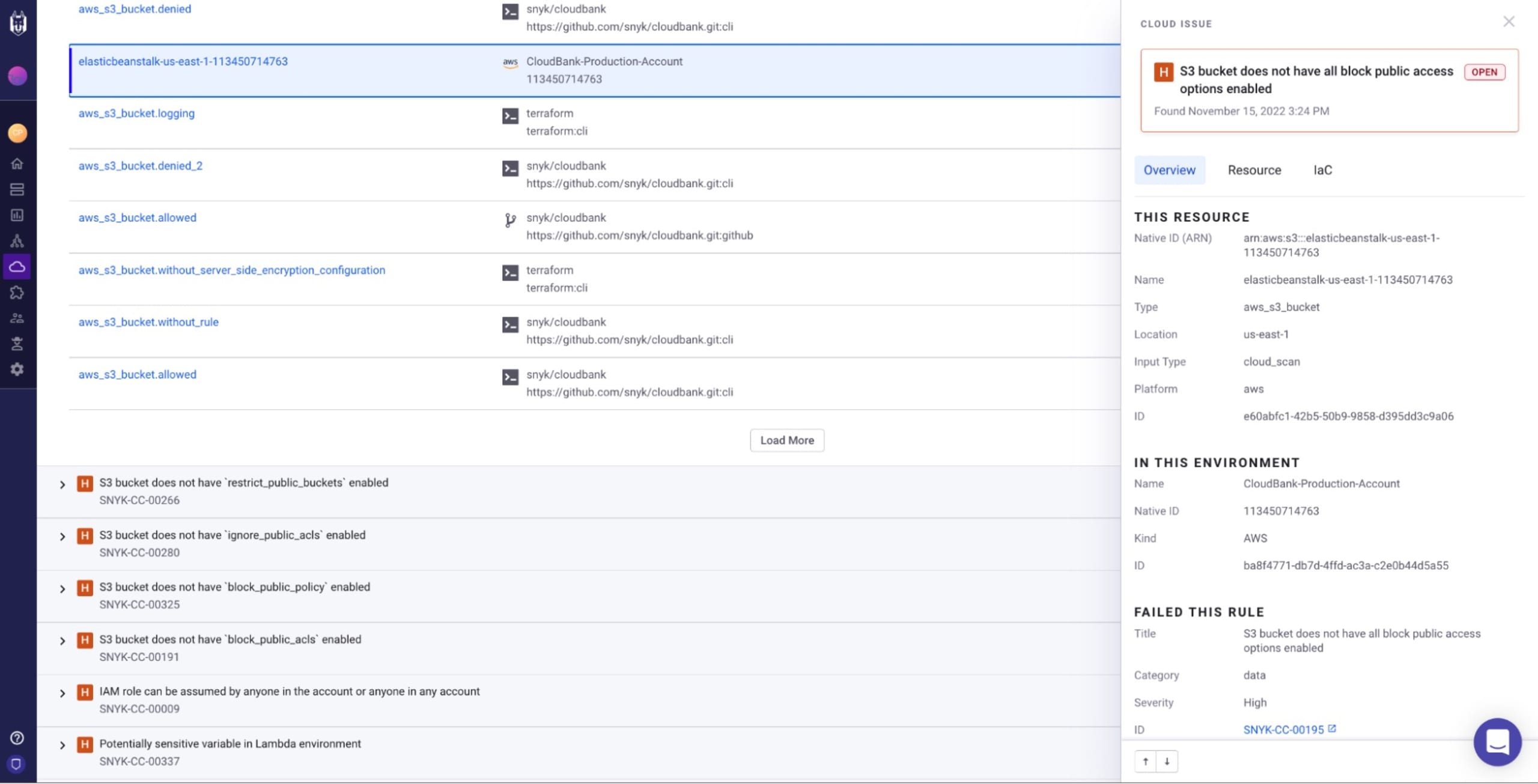

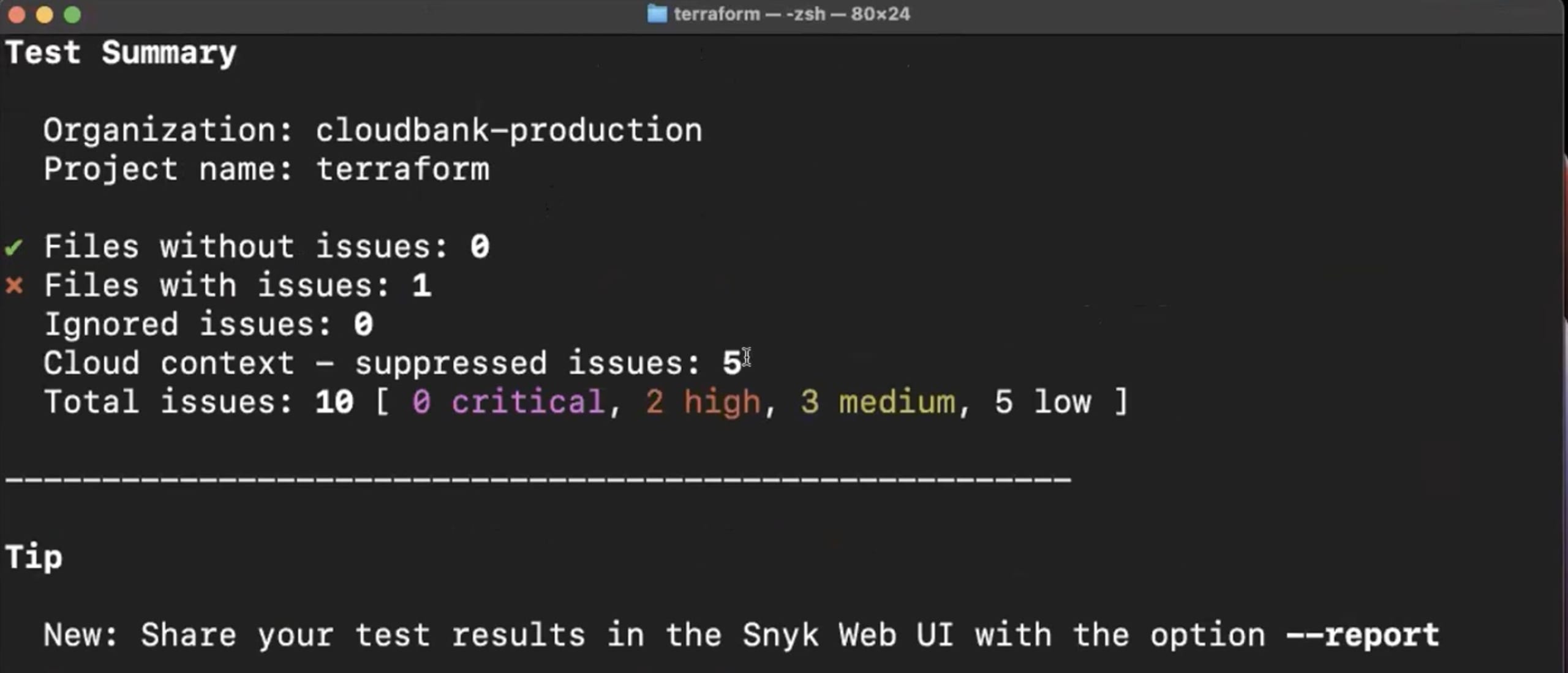

従来の IaC 用 SAST および静的解析ツールは、多数の誤検知を発生させ、セキュリティチームとプラットフォーム開発チームの双方にアラート疲れを引き起こします。2022 年 11 月の Snyk Cloud の発表に伴い、IaC 問題の誤検知を減らす IaC 問題のクラウドコンテキストもリリースしています。

クラウドとコードを結びつけることで、Snyk Cloud の統一ポリシーエンジンは、クラウドのアカウント設定によってすでに軽減されている IaC の設定ミスを認識し、自動的に表示を抑制できます。たとえば、「一般にアクセス可能な S3 バケット」で問題が発生しているものの、デプロイされている AWS クラウドアカウントの設定で一般のアクセスが制限されている場合などがあります。Snyk ではこのクラウドコンテキストを認識することで、、IaC 問題の表示を自動的に抑制し、誤検出が発生しないようにしています。

2023 年の展望

今年は、開発者主導のクラウドセキュリティへの移行というビジョンを実現し続ける点で記念すべき年となり、Tealium や Global Giving などの顧客企業から、多大な支援や好意的なご意見をいただいています。将来的に Snyk Platform では、SDLC 全体でアプリケーション、インフラ、稼働中のクラウドを組み合わせた完全な可視化が可能になります。これによりユーザーには、クラウドで最もリスクが高い脆弱性の領域を特定し、問題を解消するためのコードの修正を適切な開発チームに提供する一元化されたプラットフォームが提供されます。

Snyk Cloud については、2023 年前半に、クラウド問題の発生原因をコードアセットに紐付け、IaC で直接クラウドセキュリティの修正を実現し、ドリフト検知のレポートを強化する機能拡張を予定しています。

今後も、セキュリティチームを支援するセキュリティおよびコンプライアンス態勢のビューやレポートを開発し、カスタムルールで SDLC 全体にセキュリティポリシーを適用する機能を提供していきます。

特に Infrastructure as Code についてはルールセットとエンジンのフィルタリング機能の強化を続けて、Terraform ワークフローのサポートを強化し、新しい IaC 形式に対応し、クラウドのコンテキストを意識して誤検知を最小限に抑え、重要なアラートのみに開発時間を集中できるようにする予定です。

いつも Snyk をご利用いただきありがとうございます。引き続きどうぞよろしくお願いいたします。